Ім'я файлу: Реферат Лекція 1 Пономаренко.docx

Розширення: docx

Розмір: 52кб.

Дата: 23.10.2022

скачати

Пов'язані файли:

Новий Документ Microsoft Word (2).docx

Розширення: docx

Розмір: 52кб.

Дата: 23.10.2022

скачати

Пов'язані файли:

Новий Документ Microsoft Word (2).docx

Київський університет імені Бориса Грінченка

Факультет інформаційних технологій та управління

Кафедра інформаційної та кібернетичної безпеки

Реферат

з дисципліни:

«Технології безпеки мережевої та Smart інфраструктури»

за темою:

«Системи управління та забезпечення захисту інформації в автоматизованих системах.»

Виконав:

студент групи КБм-1-22-1.4д

Пономаренко Данііл Владиславович

Викладач:

Аносов Андрій Олександрович

Вступ.

В умовах широкого застосування обчислювальної техніки і засобів обміну інформацією поширюються можливості її просочення та несанкціонованого доступу до неї зі злочинною метою. Особливо уразливими сьогодні залишаються незахищені системи зв’язку, в тому числі обчислювальні мережі. Інформація, циркулююча в них, може бути незаконно змінена, викрадена або знищена.

Останнім часом у засобах масової інформації з’явилося безліч сенсаційних повідомлень про факти злочинних впливів на автоматизовані системи обробки, зберігання і передачі інформації, особливо в банківській діяльності. За деякими даними, в промислово розвинених країнах середній збиток від одного злочину в сфері комп’ютерної інформації близький до 450 тис. дол., а щорічні сумарні втрати в США і Західній Європі, за даними, що наводять Гайкович В. та Прешин А., досягають 100 млрд. і 35 млрд. доларів відповідно.

В останні десятиріччя зберігалася стійка тенденція до зростання збитків, пов’язаних з злочинністю в сфері комп’ютерної інформації. В пресі та літературі наводиться багато подібних прикладів. Комерційним і фінансовим установам доводиться реалізовувати широкий набір заходів, щоб захистити себе від таких злочинів.

Наслідки недооцінки питань безпеки можуть виявитися вельми сумними. Досить згадати про великі суми, викрадені за допомогою підроблених авізо. На жаль, досвід західних фірм дає небагато підстав сподіватися, що цей перелік не буде продовжений у майбутньому в нашій країні. Тому питанням інформаційної безпеки приділяється все більше уваги.

З метою протидії злочинам у сфері комп’ютерної інформації або зменшення збитків від них необхідно грамотно вибирати заходи і засоби забезпечення захисту інформації від просочування та несанкціонованого доступу до неї. Необхідно знати також основні законодавчі положення в цій області, організаційні, програмно-технічні та інші заходи забезпечення безпеки інформації. Актуальність даної проблеми пов’язана із зростанням можливостей обчислювальної техніки.

Основна частина.

Розвиток засобів, методів і форм автоматизації процесів обробки інформації і масове застосування персональних комп’ютерів роблять інформацію більш уразливою. У всіх аспектах забезпечення захисту інформації основним елементом є аналіз можливих дій щодо порушення роботи автоматизованих систем.

Основними чинниками, які сприяють підвищенню її уразливості, є:

– збільшення обсягів інформації, що накопичується, зберігається та обробляється за допомогою комп’ютерів;

– зосередження в базах даних інформації різного призначення і різної приналежності;

– розширення кола користувачів, що мають безпосередній доступ до ресурсів обчислювальної системи та масивів даних;

– ускладнення режимів роботи технічних засобів обчислювальних систем;

– обмін інформацією в локальних та глобальних мережах, в тому числі на великих відстанях.

Поняття «інформація» сьогодні вживається досить широко і різнобічно. Важко знайти таку область знань, де б воно не використовувалося. До середини ХХ ст. інформація трактувалась які відомості, які передаються людьми усним, письмовим або іншим способом.

Після появи електронно-обчислювальним машин дещо змінилося трактування поняття інформації. Там під інформацією за Шеноном (ентропійний підхід, американський математик Д.Є. Шенон) почали розуміти зменшення міри невизначеності знання про який-небудь об’єкт, систему, процес або явище, як зміну невизначеності стану самого об’єкта, системи, явища, процесу. В цей час з’являється і загальнонаукове трактування поняття інформації, як зміни обсягу та структури знання сприймання системи. Тут, сприймальна система розуміється не лише як сама людина або її похідні (колектив, суспільство), але й будь-яка система, наприклад, біологічна клітина, що є носієм генетичної інформації.

Згідно ISO/IEC 17799:2000, інформація – це майно (або активи), яке, подібно до інших важливих ділових активів, має цінність для організації, отже, має бути захищене відповідним чином. Згідно Закону України «Про інформацію», інформація – це документовані або публічно оголошені відомості про події та явища, що відбуваються в суспільстві, державі та навколишньому природному середовищі.

Відомо, що інформація може мати різну форму, включаючи дані, які закладені в комп’ютерах, записки, досьє, формули, креслення, діаграми, моделі продукції і прототипи, дисертації, судові документи й ін. Інформація характеризується життєвим циклом, який можна представити такими складовими (рис.1.1):

– одержання інформації – це набуття, придбання, накопичення відповідно до чинного законодавства України документованої або публічно оголошуваної інформації громадянами, юридичними особами або державою;

– обробка інформації – вся сукупність операцій (збирання, введення, записування, перетворення, зчитування, зберігання, знищення, реєстрація), що здійснюються за допомогою технічних і програмних засобів, включаючи обмін по каналах передачі даних;

– використання інформації – це задоволення інформаційних потреб громадян, юридичних осіб і держави;

– зберігання інформації – це забезпечення належного стану інформації та її матеріальних носіїв;

– знищення;

– оновлення – формування інформації в джерелі інформації.

Рис. 1.1 Життєвий цикл інформації

Разом з терміном «інформація» вживається термін «дані». Від інформації дані відрізняються конкретною формою подань і є певною підмножиною, визначеною метою та завданнями збору й обробки інформації. Наприклад, дані про співробітників якої-небудь організації у вигляді формалізованих облікових карток кадрового підрозділу містять лише певний перелік необхідних відомостей, на відміну від величезної кількості відомостей, що характеризують кожну конкретну людину.

Можна виділити неструктуровану та структуровану форми представлення даних. Прикладом неструктурованих форми є зв’язний текст, графічні дані у вигляді фотографій, малюнків та інших неструктурованих зображень. Прикладами структурованих даних є анкети, таблиці, графічні дані у вигляді креслень, схем, діаграм. Інформація завжди була, є і буде найважливішим із комунікативних ресурсів. Відомий біржовий гравець Натан Ротшильд говорив: «Хто володіє інформацією, той володіє світом».

Як і всякий продукт, інформація має споживачів, які потребують її, і тому володіє визначеними споживчими якостями. Також інформація має своїх власників або виробників.

Питання інформаційної безпеки займають особливе місце в зв’язку із зростаючою роллю в житті суспільства і вимагають до себе все більше уваги. Як відомо, всі виробничі процеси мають в своєму складі матеріальну і нематеріальну складові.

Перша – це необхідне для виробництва устаткування, матеріали, енергія і т.д.

Друга – технологія виробництва.

В останні роки з’явилось багато галузей виробництва, які майже на 100% складаються із однієї інформації. Наприклад, дизайн, створення програмного забезпечення, реклама та інше. Із підвищенням важливості та цінності інформації відповідно росте і роль її захисту.

Тому предметом захисту є інформація, яка зберігається, обробляється, передається в комп’ютерних системах (КС). Актуальність і важливість проблеми забезпечення безпеки інформаційних технологій обумовлені наступними причинами:

– різке збільшення потужності сучасних комп’ютерів при одночасному спрощенні їх експлуатації;

– різке збільшення обсягів інформації, що накопичується, зберігається, обробляється за допомогою КС;

– високі темпи росту парку персональних комп’ютерів (ПК), що знаходяться в експлуатації в самих різних сферах діяльності;

– різке розширення кола користувачів, що мають безпосередній доступ до обчислювальних ресурсів і масивів даних;

– бурхливий розвиток програмних засобів, що не задовольняють навіть мінімальним вимогам безпеки;

– повсюдне поширення мережних технологій і розвиток глобальної мережі Інтернет.

Інформація не матеріальна, зберігається і передається за допомогою матеріальних носіїв, будь-який матеріальний об’єкт містить інформацію про себе чи інший об’єкт.

Вона має такі властивості:

1. Цінність інформації, яка визначається степенню її корисності для власника.

2. Конфіденційність інформації – це статус, що вказує на необхідні введення обмеження на коло суб’єктів, що мають доступ до даної інформації. Якщо доступ до інформації обмежений, то вона конфіденційна. Конфіденційна інформація може містити державну або комерційну таємницю.

3. Цілісність інформації – це властивість бути незмінним в сематичному змісті при функціонуванні системи в умовах випадкових чи навмисних перекручувань або впливів, що руйнують.

4. Доступність – це властивість бути доступним для авторизованих законних суб’єктів.

5. Достовірність визначається потрібною для власника точністю відображати об’єкти і процеси зовнішнього світу в певних часових і просторових рамках. Якщо інформація спеціально викривлена, то вона називається дезінформацією.

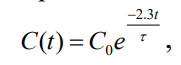

6. Своєчасність – відповідність цінності і достовірності певному часовому періоду. Дана властивість виражається відношенням:

де С0 – цінність інформації в момент її виникнення, t – час від моменту виникнення інформації до часу її оцінки, – час від моменту виникнення інформації до її старіння [1].

Об’єктом захисту інформації є комп’ютерна система або автоматизована система обробки інформації (АСОІ). Під безпекою АСОІ розуміють її захищеність від випадкового або навмисного втручання в нормальний процес її функціонування, а також від спроб розкрадання, зміни або руйнування її компонентів. Природа впливів на АСОІ може бути найрізноманітнішою (стихійні лиха, вихід з ладу елементів, помилки персоналу, проникнення зловмисника). Інформаційна безпека досягається проведенням відповідного рівня політики безпеки. Під політикою інформаційної безпеки розуміють сукупність норм, правил, практичних рекомендацій, що регламентують роботу засобів захисту АСОІ від заданої множини погроз безпеки. Система захисту інформації – сукупність правових, організаційних мір, технічних, програмних і криптографічних засобів і методів, що забезпечують захищеність системи.

Необхідно навести два важливі висновки:

1. Трактовка проблем, зв’язаних із інформаційною безпекою, для різних категорій суб’єктів відрізняється (в одному випадку – „нехай краще зламається, ніж ворог дізнається хоча б один секретний біт”, а в іншому – „нема у нас секретів, лише все б працювало”).

2. Інформаційна безпека не зводиться винятково до захисту від несанкціонованого доступу (НСД), це принципово ширше поняття. Суб’єкт інформаційних відносин може понести збитки не лише від НСД, а й від поломки системи, що викликала перерву в роботі. Тому в більшості випадків захист від НСД стоїть не на першому місці.

ОРГАНІЗАЦІЯ СИСТЕМИ ЗАХИСТУ ІНФОРМАЦІЇ

Основним призначенням КС є переробка (збір, збереження, обробка і передача) інформації, тому проблема забезпечення інформаційної безпеки є для КС центральною. Забезпечення безпеки припускає організацію протидії будьякому несанкціонованому вторгненню в процес функціонування КС, а також спробам модифікації, розкрадання, виведення з ладу або руйнування її компонентів, тобто захист усіх компонентів КС – апаратних засобів, програмного забезпечення, даних і персоналу.

Під системою захисту КС розуміють єдину сукупність правових і морально-етичних норм, адміністративно-організаційних мір, фізичних і програмно-технічних засобів, спрямованих на протидію погрозам КС з метою зведення до мінімуму можливості збитку. Процес побудови системи захисту включає наступні етапи:

аналіз можливих погроз КС;

планування системи захисту;

реалізація системи захисту;

супровід системи захисту.

Етап аналізу можливих погроз КС необхідний для фіксації стану АСОІ – визначення конфігурації апаратних і програмних засобів, технології обробки інформації і виявлення впливів, що діють на компоненти системи.

Практично неможливо забезпечити захист АСОІ від усіх впливів, оскільки неможливо цілком установити всі погрози і способи їхніх реалізацій. Тому з усієї множини ймовірних впливів вибирають тільки такі впливи, що можуть реально відбутися і завдати серйозної шкоди. На етапі планування формулюється система захисту як єдина сукупність мір протидії погрозам різної природи . За способами здійснення всі міри забезпечення безпеки комп'ютерних систем підрозділяють на:

1. Нормативно-правові (законодавчі).

2. Морально-етичні.

3. Адміністративні (організаційні).

4. Фізичні (технічні).

5. Апаратно-програмні.

Перераховані міри безпеки КС можна розглядати як послідовність бар’єрів або рубежів захисту інформації. Для того щоб добратися до інформації, що захищається, потрібно послідовно перебороти кілька рубежів захисту. Розглянемо їх докладніше.

Перший рубіж захисту, що встає на шляху людини, яка намагається здійснити НСД до інформації, є правовим. Цей аспект захисту інформації зв'язаний з необхідністю дотримання юридичних норм при передачі й обробці інформації. До правових мір захисту інформації відносяться діючі в країні закони, укази й інші нормативні акти, що регламентують правила роботи з інформацією обмеженого використання і відповідальності за їхні порушення. Цим вони перешкоджають несанкціонованому використанню інформації і є стримуючим чинником для потенційних порушників.

Другий рубіж захисту утворюють морально-етичні міри. Етичний момент у дотриманні вимог захисту має досить велике значення. Дуже важливо, щоб люди, що мають доступ до комп’ютерів, працювали в здоровому моральноетичному кліматі. До морально-етичних мір протидії відносяться норми поводження, що традиційно склалися або складаються в суспільстві в міру поширення комп’ютерів у країні.

Ці норми здебільшого не є обов'язковими, як законодавчо затверджені, але їхнє недотримання звичайне веде до падіння престижу людини, групи осіб або організації. Морально-етичні норми бувають як неписаними (наприклад, загальновизнані норми чесності, патріотизму і т.д.), так і оформленими в якийсь звід правил або розпоряджень. Наприклад, «Кодекс професійного поводження членів Асоціації користувачів ЕОМ США» розглядає як неетичні дії, що навмисне або ненавмисно: порушують нормальну роботу комп'ютерних систем; викликають невиправдані витрати ресурсів (машинного часу, пам’яті, каналів зв’язку); порушують цілісність інформації; порушують інтереси інших законних користувачів і т.д.

Третім рубежем, що перешкоджає неправомірному використанню інформації, є адміністративні міри. Адміністратори всіх рангів з урахуванням правових норм і соціальних аспектів визначають адміністративні міри захисту інформації. Адміністративні міри захисту відносяться до мір організаційного характеру. Вони регламентують:

процеси функціонування КС;

використання ресурсів КС;

діяльність її персоналу;

порядок взаємодії користувачів із системою, для того щоб найбільшою мірою утруднити або виключити можливість реалізації погроз безпеки. Адміністративні міри включають:

розробку правил обробки інформації в КС;

сукупність дій при проектуванні й устаткуванні обчислювальних центрів і інших об'єктів КС (облік впливу стихії, пожеж, охорона приміщень);

сукупність дій при підборі і підготовці персоналу (перевірка нових співробітників, ознайомлення їх з порядком роботи з конфіденційною інформацією, з мірами відповідальності за порушення правил її обробки; створення умов, при яких персоналові було б невигідно припускатися зловживань і т.д.);

організацію надійного пропускного режиму;

організацію обліку, збереження, використання і знищення документів і носіїв з конфіденційною інформацією;

розподіл реквізитів розмежування доступу (паролів, повноважень і т.п.);

організацію схованого контролю за роботою користувачів і персоналу КС;

сукупність дій при проектуванні, розробці, ремонті і модифікації устаткування і програмного забезпечення (сертифікація використовуваних технічних і програмних засобів, строге санкціонування, розгляд і твердження всіх змін, перевірка на задоволення вимогам захисту, документальна фіксація змін і т.д.).

Важливо відзначити, що, поки не будуть реалізовані дійові заходи адміністративного захисту ЕОМ, інші міри будуть, безсумнівно, неефективні.

Адміністративно-організаційні міри захисту можуть здатися нудними і рутинними в порівнянні з морально-етичними і позбавленими конкретності в порівнянні з апаратно-програмними. Однак вони являють собою могутній бар'єр на шляху незаконного використання інформації і надійну базу для інших рівнів захисту. Четвертим рубежем є фізичні міри захисту. До фізичних мір захисту відносяться різного роду механічні, электро- і електронно-механічні пристрої або спорудження, спеціально призначені для створення фізичних перешкод на можливих шляхах проникнення і доступу потенційних порушників до компонентів системи й інформації, що захищається.

П'ятим рубежем є апаратно-програмні засоби захисту. До них відносяться різні електронні пристрої і спеціальні програми, що реалізують самостійно або в комплексі з іншими засобами наступні способи захисту: ідентифікацію (розпізнавання) і аутентифікацію (перевірка дійсності) суб'єктів (користувачів, процесів) КС; розмежування доступу до ресурсів КС; контроль цілісності даних; забезпечення конфіденційності даних; реєстрацію й аналіз подій, що відбуваються в КС; резервування ресурсів і компонентів КС.

Більшість з перерахованих способів захисту реалізується криптографічними методами захисту інформації. При проектуванні ефективної системи захисту варто враховувати ряд принципів, що відображають основні положення по безпеці інформації. До числа цих принципів відносяться наступні:

Економічна ефективність. Вартість засобів захисту повинна бути менше, ніж розміри можливого збитку.

Мінімум привілеїв. Кожен користувач повинний мати мінімальний набір привілеїв, необхідний для роботи.

Простота. Захист тим більше ефективний, чим легше користувачеві з нею працювати.

Відключення захисту. При нормальному функціонуванні захист не повинний відключатися. Тільки в особливих випадках співробітник зі спеціальними повноваженнями може відключити систему захисту.

Відкритість проектування і функціонування механізмів захисту. Фахівці, що мають відношення до системи захисту, повинні цілком уявляти собі принципи її функціонування й у випадку виникнення складних ситуацій адекватно на них реагувати.

Загальний контроль. Будь-які виключення з множини контрольованих суб’єктів і об’єктів захисту знижують захищеність автоматизованого комплексу обробки інформації.

Незалежність системи захисту від суб’єктів захисту. Особи, що займалися розробкою системи захисту, не повинні бути в числі тих, кого ця система буде контролювати.

Звітність і підконтрольність. Система захисту повинна надавати доказу коректності своєї роботи.

Відповідальність. Мається на увазі особиста відповідальність осіб, що займаються забезпеченням безпеки інформації.

Ізоляція і поділ. Об'єкти захисту доцільно розділяти на групи таким чином, щоб порушення захисту в одній із груп не впливало на безпеку інших груп.

Повнота і погодженість. Надійна система захисту повинна бути цілком специфікована, опротестована і погоджена.

Параметризація. Захист стає більш ефективним і гнучким, якщо він допускає зміну своїх параметрів з боку адміністратора.

Принцип ворожого оточення. Система захисту повинна проектуватися в розрахунку на вороже оточення. Розроблювачі повинні виходити з припущення, що користувачі мають найгірші наміри, що вони будуть робити серйозні помилки і шукати шляхи обходу механізмів захисту.

Залучення людини. Найбільш важливі і критичні рішення повинні прийматися людиною.

Відсутність зайвої інформації про існування механізмів захисту. Існування механізмів захисту повинний бути по можливості приховано від користувачів, робота яких повинна контролюватися.

Результатом етапу планування є розгорнутий план захисту АСОІ, що містить перелік компонентів, що захищаються, АСОІ і можливих впливів на них, ціль захисту інформації в АСОІ, правила обробки інформації в АСОІ, що забезпечують її захист від різних впливів, а також опис планованої системи захисту інформації.

Сутність етапу реалізації системи захисту полягає в установці і настроюванні засобів захисту, необхідних для реалізації запланованих правил обробки інформації. Заключний етап супроводу полягає в контролі роботи системи, реєстрації подій, що відбуваються в ній, їхньому аналізі з метою виявлення порушень безпеки, корекції системи захисту.

ПРАВИЛА забезпечення захисту інформації в інформаційних, телекомунікаційних та інформаційно-телекомунікаційних системах

1. Ці Правила визначають загальні вимоги та організаційні засади забезпечення захисту інформації, яка є власністю держави, або інформації з обмеженим доступом, вимога щодо захисту якої встановлена законом, в інформаційних, телекомунікаційних та інформаційно-телекомунікаційних системах (далі – система).

2. Дія цих Правил не поширюється на захист інформації в системах урядового та спеціальних видів зв’язку.

3. У Правилах наведені нижче терміни вживаються у такому значенні:

автентифікація – процедура встановлення належності користувачеві інформації в системі (далі – користувач) пред’явленого ним ідентифікатора;

ідентифікація – процедура розпізнавання користувача в системі як правило за допомогою наперед визначеного імені (ідентифікатора) або іншої апріорної інформації про нього, яка сприймається системою.

Інші терміни вживаються у значенні, наведеному в Законах України "Про інформацію", "Про державну таємницю", "Про захист інформації в інформаційно-телекомунікаційних системах", "Про телекомунікації", Положенні про технічний захист інформації в Україні, затвердженому Указом Президента України від 27 вересня 1999 р. № 1229.

4. Захисту в системі підлягає:

відкрита інформація, яка є власністю держави і у визначенні Закону України "Про інформацію" належить до статистичної, правової, соціологічної інформації, інформації довідково-енциклопедичного характеру та використовується для забезпечення діяльності державних органів або органів місцевого самоврядування, а також інформація про діяльність зазначених органів, яка оприлюднюється в Інтернет, інших глобальних інформаційних мережах і системах або передається телекомунікаційними мережами (далі – відкрита інформація);

конфіденційна інформація, яка є власністю держави або вимога щодо захисту якої встановлена законом, у тому числі конфіденційна інформація про фізичну особу (далі – конфіденційна інформація);

інформація, що становить державну або іншу передбачену законом таємницю (далі – таємна інформація).

Вимоги до забезпечення захисту інформації в системі

5. Відкрита інформація під час обробки в системі повинна зберігати цілісність, що забезпечується шляхом захисту від несанкціонованих дій, які можуть призвести до її випадкової або умисної модифікації чи знищення.

Усім користувачам повинен бути забезпечений доступ до ознайомлення з відкритою інформацією. Модифікувати або знищувати відкриту інформацію можуть лише ідентифіковані та автентифіковані користувачі, яким надано відповідні повноваження.

Спроби модифікації чи знищення відкритої інформації користувачами, які не мають на це повноважень, неідентифікованими користувачами або користувачами з не підтвердженою під час автентифікації відповідністю пред’явленого ідентифікатора повинні блокуватися.

6. Під час обробки конфіденційної і таємної інформації повинен забезпечуватися її захист від несанкціонованого та неконтрольованого ознайомлення, модифікації, знищення, копіювання, поширення.

7. Доступ до конфіденційної інформації надається тільки ідентифікованим та автентифікованим користувачам. Спроби доступу до такої інформації неідентифікованих осіб чи користувачів з не підтвердженою під час автентифікації відповідністю пред’явленого ідентифікатора повинні блокуватися.

У системі забезпечується можливість надання користувачеві права на виконання однієї або кількох операцій з обробки конфіденційної інформації або позбавлення його такого права.

8. Вимоги до захисту в системі інформації, що становить державну таємницю, визначаються цими Правилами та законодавством у сфері охорони державної таємниці.

9. Забезпечення захисту в системі таємної інформації, що не становить державну таємницю, здійснюється згідно з вимогами до захисту конфіденційної інформації.

10. Вимоги до захисту в системі інформації від несанкціонованого блокування визначаються її власником (розпорядником), якщо інше для цієї інформації або системи, в якій вона обробляється, не встановлено законодавством.

11. У системі здійснюється обов’язкова реєстрація:

результатів ідентифікації та автентифікації користувачів;

результатів виконання користувачем операцій з обробки інформації;

спроб несанкціонованих дій з інформацією;

фактів надання та позбавлення користувачів права доступу до інформації та її обробки;

результатів перевірки цілісності засобів захисту інформації.

Забезпечується можливість проведення аналізу реєстраційних даних виключно користувачем, якого уповноважено здійснювати управління засобами захисту інформації і контроль за захистом інформації в системі (адміністратор безпеки).

Реєстрація здійснюється автоматичним способом, а реєстраційні дані захищаються від модифікації та знищення користувачами, які не мають повноважень адміністратора безпеки.

Реєстрація спроб несанкціонованих дій з інформацією, що становить державну таємницю, а також конфіденційної інформації про фізичну особу, яка законом віднесена до персональних даних, повинна супроводжуватися повідомленням про них адміністратора безпеки.

12. Ідентифікація та автентифікація користувачів, надання та позбавлення їх права доступу до інформації та її обробки, контроль за цілісністю засобів захисту в системі здійснюється автоматизованим способом.

13. Передача конфіденційної і таємної інформації з однієї системи до іншої здійснюється у зашифрованому вигляді або захищеними каналами зв’язку згідно з вимогами законодавства з питань технічного та криптографічного захисту інформації.

14. Порядок підключення систем, в яких обробляється конфіденційна і таємна інформація, до глобальних мереж передачі даних визначається законодавством.

15. У системі здійснюється контроль за цілісністю програмного забезпечення, яке використовується для обробки інформації, запобігання несанкціонованій його модифікації та ліквідація наслідків такої модифікації.

Контролюється також цілісність програмних та технічних засобів захисту інформації. У разі порушення їх цілісності обробка в системі інформації припиняється.

Організаційні засади забезпечення захисту інформації

16. Для забезпечення захисту інформації в системі створюється комплексна система захисту інформації (далі – система захисту), яка призначається для захисту інформації від:

витоку технічними каналами, до яких належать канали побічних електромагнітних випромінювань і наведень, акустично-електричні та інші канали, що утворюються під впливом фізичних процесів під час функціонування засобів обробки інформації, інших технічних засобів і комунікацій;

несанкціонованих дій з інформацією, у тому числі з використанням комп’ютерних вірусів;

спеціального впливу на засоби обробки інформації, який здійснюється шляхом формування фізичних полів і сигналів та може призвести до порушення її цілісності та несанкціонованого блокування.

Захист інформації від витоку технічними каналами забезпечується в системі у разі, коли в ній обробляється інформація, що становить державну таємницю, або коли відповідне рішення щодо необхідності такого захисту прийнято власником (розпорядником) інформації.

Захист інформації від несанкціонованих дій, у тому числі від комп’ютерних вірусів, забезпечується в усіх системах.

Захист інформації від спеціального впливу на засоби обробки інформації забезпечується в системі, якщо рішення про необхідність такого захисту прийнято власником (розпорядником) інформації.

17. Відповідальність за забезпечення захисту інформації в системі, своєчасне розроблення необхідних для цього заходів та створення системи захисту покладається на керівника (заступника керівника) організації, яка є власником (розпорядником) системи, та керівників її структурних підрозділів, що забезпечують створення та експлуатацію системи.

18. Організація та проведення робіт із захисту інформації в системі здійснюється службою захисту інформації, яка забезпечує визначення вимог до захисту інформації в системі, проектування, розроблення і модернізацію системи захисту, а також виконання робіт з її експлуатації та контролю за станом захищеності інформації.

Служба захисту інформації утворюється згідно з рішенням керівника організації, що є власником (розпорядником) системи.

У разі коли обсяг робіт, пов’язаних із захистом інформації в системі, є незначний, захист інформації може здійснюватися однією особою.

19. Захист інформації на всіх етапах створення та експлуатації системи здійснюється відповідно до розробленого службою захисту інформації плану захисту інформації в системі.

План захисту інформації в системі містить:

завдання захисту, класифікацію інформації, яка обробляється в системі, опис технології обробки інформації;

визначення моделі загроз для інформації в системі;

основні вимоги щодо захисту інформації та правила доступу до неї в системі;

перелік документів, згідно з якими здійснюється захист інформації в системі;

перелік і строки виконання робіт службою захисту інформації.

20. Вимоги та порядок створення системи захисту встановлюються Департаментом спеціальних телекомунікаційних систем та захисту інформації СБУ (далі – департамент).

Вимоги до захисту інформації кожної окремої системи встановлюються технічним завданням на створення системи або системи захисту.

21. У складі системи захисту повинні використовуватися засоби захисту інформації з підтвердженою відповідністю.

У разі використання засобів захисту інформації, які не мають підтвердження відповідності на момент проектування системи захисту, відповідне оцінювання проводиться під час державної експертизи системи захисту.

22. Порядок проведення державної експертизи системи захисту, державної експертизи та сертифікації засобів технічного і криптографічного захисту інформації встановлюється департаментом.

Органи виконавчої влади, які мають дозвіл на провадження діяльності з технічного захисту інформації для власних потреб, вправі за згодою департаменту організовувати проведення державної експертизи системи захисту на підприємствах, в установах та організаціях, які належать до сфери їх управління. Порядок проведення такої експертизи встановлюється органом виконавчої влади за погодженням з департаментом.

23. Виконавцем робіт із створення системи захисту може бути суб’єкт господарської діяльності або орган виконавчої влади, який має ліцензію або дозвіл на право провадження хоча б одного виду робіт у сфері технічного захисту інформації, необхідність проведення якого визначено технічним завданням на створення системи захисту.

Для проведення інших видів робіт з технічного захисту інформації, на провадження яких виконавець не має ліцензії (дозволу), залучаються співвиконавці, що мають відповідні ліцензії.

Якщо для створення системи захисту необхідно провести роботи з криптографічного захисту інформації, виконавець повинен мати ліцензії на провадження виду робіт у сфері криптографічного захисту інформації або залучати співвиконавців, що мають відповідні ліцензії.

24. Контроль за забезпеченням захисту інформації в системі полягає у перевірці виконання вимог з технічного та криптографічного захисту інформації та здійснюється у порядку, визначеному департаментом.

25. У системі, яка складається з кількох інформаційних та (або) телекомунікаційних систем, ці Правила можуть застосовуватися до кожної складової частини окремо.

Використані джерела:

ЗАХИСТ ІНФОРМАЦІЇ В АВТОМАТИЗОВАНИХ СИСТЕМАХ УПРАВЛІННЯ ПІЛЬКЕВИЧ І.А. ЛОБАНЧИКОВА Н.М. МОЛОДЕЦЬКА К.В. 2015

ЗАХИСТ ІНФОРМАЦІЇ В КОМП’ЮТЕРНИХ СИСТЕМАХ Гапак О. М. Глебена М. І. 2021

Про затвердження Правил забезпечення захисту інформації в інформаційних, електронних комунікаційних та інформаційно-комунікаційних системах. 9 березня 2006 р.

Грайворонський М. В. Безпека інформаційно-комунікаційних систем / М. В. Грайворонський, О. М. Новіков – К.: Видавнича група ВНV, 2009. – 608 с.

Wikipedia.com