3.5.8 Розділ "Інформаційні активи".

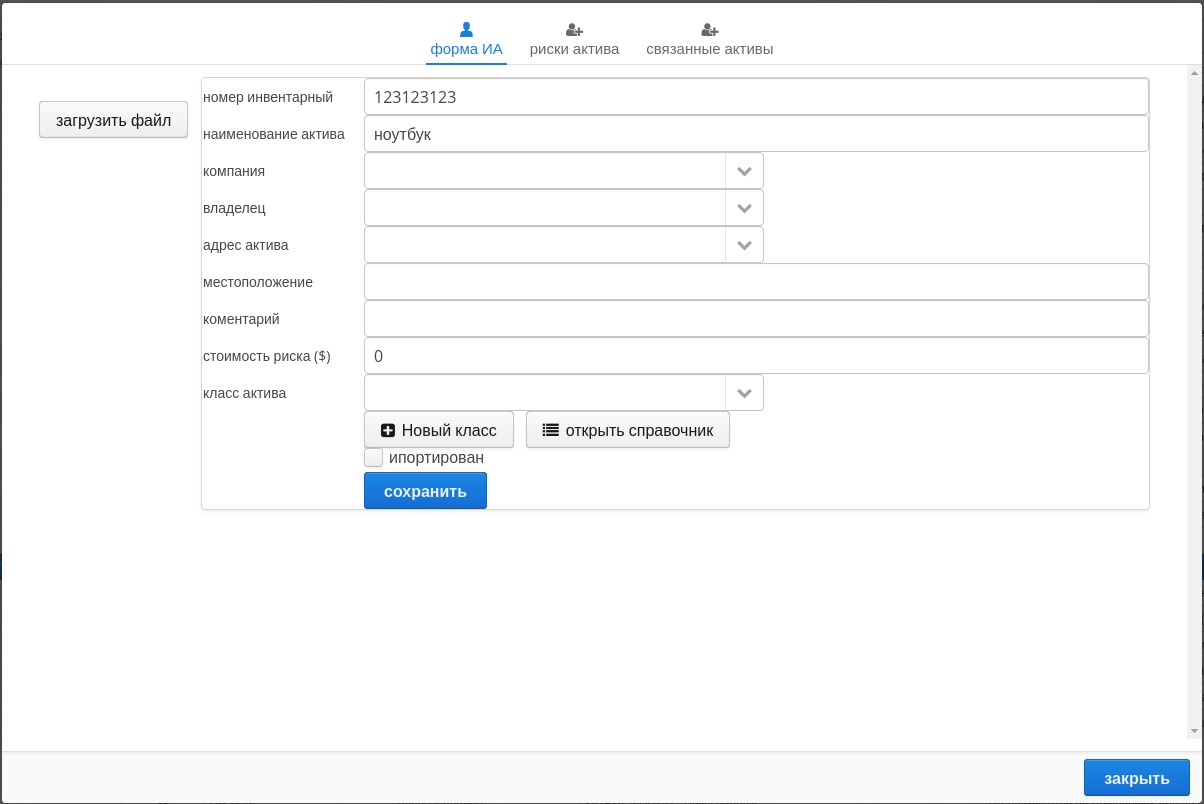

У розділі "Інформаційні активи" в реєстрі необхідно викликати контекстне меню натисненням правої кнопки миші, і в випадаючому списку вибрати пункт "створити" (рис. 3.12).

Рис. 3.12. Вікно інформаційних активів.

Після заповнення всіх полів необхідно натиснути кнопку "зберегти" для збереження запису. У вкладках "Ризики активу" і "Пов'язані активи" можна вказати відповідні дані.

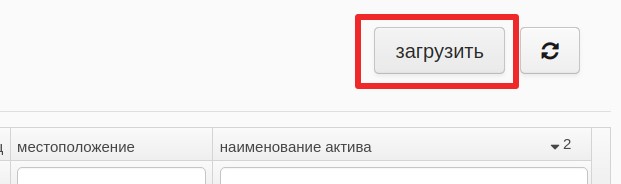

Для імпорту інформаційних активів з файлу CSV необхідно в реєстрі Інформаційних активів натиснути кнопку "загрузить" (рис. 3.13).

Рис. 3.13. Імпорт інформаційних активів.

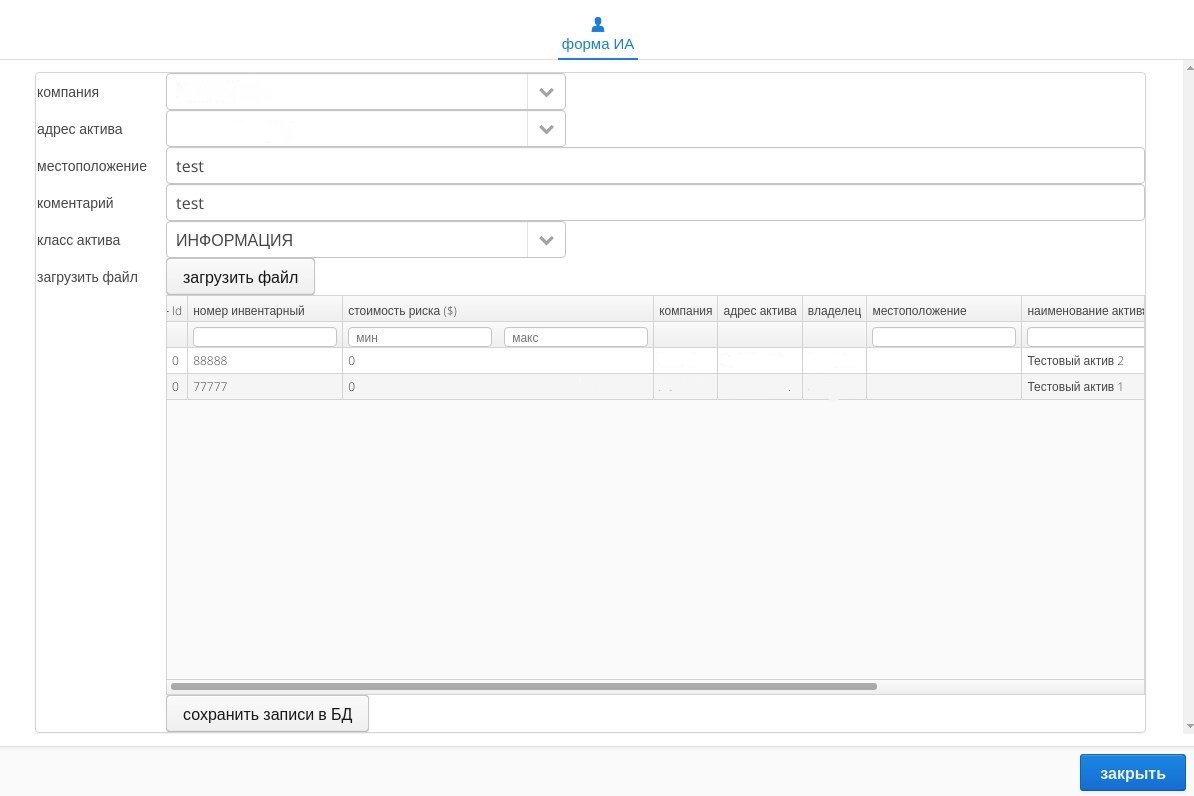

Після натискання на кнопку відкриється форма схожа на форму введення активу. У цій потрібно вибрати поля для підстановки в усі активи. Після успішного парсинга файлу, готові для імпорту записи будуть відображені в таблиці форми. Для збереження записів в БД необхідно натиснути кнопку "сохранить записи в БД" (рис. 3.14).

Рис. 3.14. Вікно «Збереження інформаційних активів»

Після успішного імпорту записів в БД вони будуть автоматично відображені в загальному реєстрі інформаційних активів.

3.4 Опис коду модуля «Інформаційні Активи».

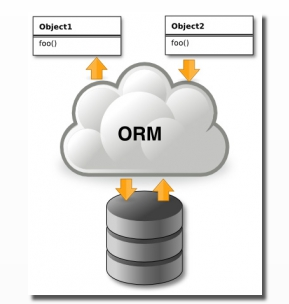

Внесення інформаційних активів в систему вимагає побудови баз даних з великою кількістю таблиць. Робота з базами даних безпосередньо, може бути досить складною, особливо при роботі з даними відразу з декількох таблиць і при застосуванні різних фільтрів. Щоб забезпечити найкращу швидкість роботи, хорошу масштабованість в будь-якому середовищі, був використаний ORM Фреймворк [x1]. Структурна схема роботи ORM Фреймворк показана на рис. 3.15.

ORM - це абревіатура для Object Relational Mapping (Об'єктно-реляційне відображення). ORM є методикою або технікою програмування, призначена для перетворення між несумісними типами даних в об'єктно-орієнтованих мовах програмування. Суть цього досить складного визначення полягає в тому, що створюється якась абстракція - "віртуальна об'єктна база", запити до якої, перетворюються в SQL команди, тобто більше не потрібно писати SQL-запити до бази даних вручну [x1].

Рис. 3.15. Структурна схема роботи ORM Фреймворк [x1].

ORM дозволяє розробникам легше писати програми, які служать для подання заявки. Як структура об'єктно-реляційного картографування (ORM), Hibernate переймається стійкістю даних, оскільки це стосується реляційних баз даних (через JDBC) [x2].

Окрім власного "рідного" API, Hibernate - це також реалізація специфікації Java Persistence API (JPA). Таким чином, його можна легко використовувати в будь-якому середовищі, що підтримує JPA, включаючи додатки Java SE, сервери додатків Java EE, контейнери Enterprise OSGi тощо [x2].

Hibernate дозволяє розробити стійкі класи за природними об'єктно-орієнтованими ідіомами, включаючи спадкування, поліморфізм, асоціацію, композицію та рамки колекцій Java. Hibernate не потребує інтерфейсів або базових класів для стійких класів і дозволяє будь-якому класу або структурі даних бути стійкими [x2].

Hibernate підтримує ліниву ініціалізацію, численні стратегії отримання та оптимістичне блокування з автоматичною версією та маркуванням часу. Hibernate не вимагає спеціальних таблиць баз даних або полів і генерує значну частину SQL під час ініціалізації системи, а не під час виконання [x2].

Hibernate послідовно пропонує кращі показники порівняно з прямим кодом JDBC, як з точки зору продуктивності розробника, так і в умовах виконання [x2].

Hibernate був розроблений для роботи в кластерному сервері додатків і забезпечив високо масштабовану архітектуру. Hibernate добре масштабується в будь-якому середовищі, тому її можливо використовуйте для управління внутрішньою мережею, що обслуговує сотні користувачів, або для критично важливих програм [x2].

3.5. Оцінка ефективності розробленого коду.

Для поліпшення роботи СМІБ необхідно проведення робіт з оцінки та обгрунтовання різних заходів якіб забезпечили необхідний рівень захищеності інформаційних активів.

Для оцінки ефективності розробленого програмного продукту необхідно обрати критерії за якими вони будуть порівнюватися.

Перша оцінка була проведена за критеріями (рис. 3.16): надійність, захищеність, швидкість роботи, доступність.

Рис. 3.16. Кругова діаграма оцінки ефективності за першими критеріями.

Друга оцінка ефективності розробленого продукта була проведена за наступними критеріями (рис.3.17): переносимість, зручність супроводу, ефективність, зручність використання, функціональність.

Рис. 3.17. Показники покращення системи.

3.6. Висновки по розділу.

В розділі 3 було надано мету створення Системи «Портал ESS». На підставі задач які були поставлені при вирішенні побудови СМІБ та СУІБ. Було обозначено основні модулі які потрібно було розробити або удосконалити. Модуль обліку інформаційних активів є такий що потребує модернізації.

Детально надано налаштування модулю інформаційних активів, а також обосновано вибір техніки програмування (ORM Фреймворк) яка б дозволяла забезпечити найкращу швидкість роботи, хорошу масштабованість в будь-якому середовищі.

В розділі була проведена оцінка підвищення ефективності роботи СМІБ після модернізації модуля обліку інформаційних активів за рахунок розробленого коду.

Висновки

В роботі було виконано наступне:

проведено аналіз систематизованої сукупності відомостей про уразливості, загрози та атаки в інформаційних системах;

досліджено методи та засоби управління комплексними системами захисту інформації;

розроблено програмний код модуля інвентаризації інформаційних активів та надано оцінку підвищення рівня його захищеності.

СПИСОК ВИКОРИСТАНИХ ДЖЕРЕЛ

Електронний ресурс Деякі питання проведення незалежного аудиту інформаційної безпеки на об’єктах критичної інфраструктури: http://www.dsszzi.gov.ua/dsszzi/control/ uk/publish/ Режим доступу: вільний.

Конахович Г.Ф. Защита информации в телекоммуникационных системах. / Г.Ф. Конахович – К.: МК-Пресс, 2014. – 334 с.

Шматок А.С. Методы анализа критических данных на основе машинного обучения. / А.С. Шматок, Ю.И. Финенко // ОРАЛДЫҢ ҒЫЛЫМ ЖАРШЫСЫ - №3 (174) 2019. - Оралқаласы, ЖШС «Уралнаучкнига», 2019. – С. 58-62.

Бурячок В. Л., Толубко В.Б., Хорошко В. О., Толюпа С.В.. «Інформаційна та кібербезпека: соціотехнічний аспект. [Підручник]». - 2015.

НД ТЗІ 1.1-005-07 Захист інформації на об’єктах інформаційної діяльності. Створення комплексу технічного захисту інформації. Основні положення.

Електронний ресурс: Серчинформ https://searchinform.ru/resheniya /biznes-zadachi/zaschita-personalnykh-dannykh/model-ugroz-bezopasnosti-personalnyh-dannyh/ Режим доступу: вільний.

Електронний ресурс: BAE Systems: Анализа киберугроз http://www.tadviser.ru/index.php /BAE_Systems Режим доступу: вільний.

Електронний ресурс: Анализ угроз информационной безопасности 2016-2017 https://www.antimalware.ru/analytics/Threats_Analysis/ Analysis_information_security_threats_2016_2017 Режим доступу: вільний.

Миленький А.В. Классификация сигналов в условиях неопределенности. М.: Советское радио, 1975. 328 с.

Bilmes J. A Gentle Tutorial of the EM Algorithm and its Application to Parameter Estimation for Gaussian Mixture and Hidden Markov Models / J.Bilmes; International Computer Science Institute .— Berkeley: Computer Science Division Department of Electrical Engineering and Computer Science, 1998 .— 15 с.

Data Analysis, Machine Learning and Applications / C.Preisach, H.Burkhardt, L.Schmidt-Thieme, R.Decker and etc.; Proceedings of the 31st Annual Conference of the Gesellschaft für Klassifikation, Albert-Ludwigs-Universität Freiburg, March 7–9, 2007 .— Berlin Heidelberg: Springer-Verlag, 2008 .— 703 p.

Шнайер Б. Секреты и ложь. Безопасность данных в цифровом мире / Брюс Шнайер. – СПб.: Питер, 2003, 368 с.

Грибунин, В. Г. Цифровая стеганография / В. Г. Грибунин, И. Н. Оков, И. В. Туринцев. - М.: Солон-Пресс, 2002

Hastie T., Tibshirani R., Friedman J. The Elements of Statistical Learning. — Springer, 2001

Електронний ресурс: eLibrary https://elibrary.ru/item.asp ?id=41137645/. Режим доступу: вільний.

Айвазян С. А., Бухштабер В. М., Енюков И. С., Мешалкин Л. Д. Прикладная статистика: классификация и снижение размерности. — М.: Финансы и статистика, 1989.

Вапник В. Н., Червоненкис А. Я. Теория распознавания образов. — М.: Наука, 1974.

Вапник В. Н. Восстановление зависимостей по эмпирическим данным. — М.: Наука, 1979.

Дуда Р., Харт П. Распознавание образов и анализ сцен. — М.: Мир, 1976.

Charu C. Aggarwal Data Mining. The Textbook. / C.A.Charu; — Springer, 2015 .— 746 p.

Christopher M. Bishop Pattern Recognition and Machine Learning / M.B.Christopher .— Springer, 2006 .— 758 p.

Clarke B. Principles and Theory for Data Mining and Machine Learning / B.Clarke, E.Fokoue, H.Zhang .— Dordrecht Heidelberg London New York: Springer, 2009 .— 793 с.

Engelmann B. The Basel II Risk Parameters / B.Engelmann, R.Rauhmeier; Estimation, Validation, Stress Testing – with Applications to Loan Risk Management .— Heidelberg Dordrecht London New York: Springer, 2011 .— 419 с.

Giudici P. Applied data mining: statistical methods for business and industry / P.Giudici .— West Sussex, England: John Wiley & Sons Ltd, 2003 .— 378 с.

Goodfellow I. Deep Learning / I.Goodfellow, Y.Bengio, A.Courville .— MIT: MIT Press, 2016 .— 800 с.

Hand D. Principles of Data Mining / D.Hand, H.Mannila, P.Smyth .— MIT: The MIT Press, 2001 .— 546 с.

Hastie T. The Elements of Statistical Learning Data Mining, Inference, and Prediction / T.Hastie, R.Tibshirani, J.Friedman; Second Edition .— Springer, 2017 .— 764 p.

Lausen B. Data Science, Learning by Latent Structures, and Knowledge Discovery / B.Lausen, S.Krolak-Schwerdt, M.Böhmer .— Berlin Heidelberg: Springer, 2015 .— 552 с.

McLachlan G.J. The EM algorithm and extensions / G.J.McLachlan, T.Krishnan .— New York: John Wiley & Sons, Inc., 1997 .— 288 с.

Nisbet R. Handbook of statistical analysys and data mining applications / R.Nisbet, J.Elder, G.Miner .— San Diego: Elsevier Inc., 2009 .— 860 с.

Pattern, Recognition and Machine Intelligence / Sergei O. Kuznetsov Deba P. Mandal Malay K. Kundu Sankar K. Pal (Eds.); 4th International Conference, PReMI 2011 Moscow, Russia, June 27 – July 1, 2011 Proceedings .— Springer, 2011 .— 495 p.

Sammut C. Encyclopedia of Machine Learning / C.Sammut, G.Webb .— NY: Springer Science+Business Media, 2010 .— 1059 p.

Shalev-Shwartz S. Understanding Machine Learning: From Theory to Algorithms / S.Shalev-Shwartz, S.Ben-David .— Cambridge: Cambridge University Press., 2014 .— 449 с.

Wang J. Encyclopedia of Data Warehousing and Mining / J.Wang; Second Edition .— Hershey: Information Science Reference, 2009 .— 2227 p.

Watanabe M. The EM Algorithm and Related Statistical Models / M.Watanabe, K.Yamaguchi .— NY, Basel: Marcel Dekker, Inc., 2004 .— 214 с.

Королев В.Ю. ЕМ-алгоритм, его модификации и их применение к задаче разделения смесей вероятностных распределений. / В.Ю.Королев; Теоретический обзор .— М.: ИПИ РАН, 2007 .— 94 с.

Прикладная статистика. Классификация и снижение размерности. / С.А.Айвазян, В.М.Бухштабер, И.С.Енюков, Л.Д.Мешалкин .— М.: Финансы и статистика, 1989 .— 607 с.

Шумейко А.А., Сотник С.Л. Интеллектуальный анализ данных (Введение в Data Mining).-Днепропетровск:Белая Е.А., 2012.- 212 с.

Эсбенсен К. Анализ многомерных данных / К.Эсбенсен .— Черноголовка: ИПХФ РАН, 2005 .— 160 с.

Годин, А. М. Статистика: учебник / А. М. Годин. – Москва: Дашков и К°, 2016. – 451 с.

Гореева, Н. М. Статистика в схемах и таблицах /. – Москва: Эксмо, 2017. – 414 с.

Едроновва Общая теория статистики / Едроновва, В.Н; Едронова, М.В.. - М.: ЮРИСТЪ, 2017. - 511

Елисеева, И. И. Статистика: [углубленный курс]: учебник для бакалавров / И. И. Елисеева и др.]. – Москва: Юрайт: ИД Юрайт, 2016. – 565 с.

Зинченко, А. П. Статистика: учебник / А. П. Зинченко. – Москва: КолосС, 2016. – 566 с.

Ивченко, Г.И. Математическая статистика / Г.И. Ивченко, Ю.И. Медведев. - М.: [не указано], 2016. - 329 c.

Лексин, В. Н. Муниципальная Россия. Социально-экономическая ситуация, право, статистика. Том 3 / В.Н. Лексин, А.Н. Швецов. - Москва: СИНТЕГ, 2017. - 992 c.

Ниворожкина, Л. И. Статистика: учебник для бакалавров: учебник /. – Москва: Дашков и Кº: Наука–Спектр, 2015. – 415 с.

Рейтлингер, Л.Р. Материалы для статистики глазных болезней, господствующих в войсках русской армии / Л.Р. Рейтлингер. - М.: С-Пб.: Богельман, 2017.- 128 c.

Романовский, В.И. Избранные труды, том 2. Теория вероятностей, статистика и анализ / В.И., Романовский. - М.: [не указано], 2017. - 145 c.

Статистика: учебник / [И. И. Елисеева и др.]. – Москва: Проспект, 2015. – 443 с.

Статистика и бухгалтерский учет / [А. П. Зинченко и др.]. – Москва: КолосС, 2018. – 436 с.

Статистика: учебно–практическое пособие / [М. Г. Назаров и др.]. – Москва: КноРус, 2018. – 479 с.

Статистика: учебное пособие для высших учебных заведений по экономическим специальностям / В. М. Гусаров, Е. И. Кузнецова. – Москва: ЮНИТИ–ДАНА, 2016. – 479 с.

Статистика: теория и практика в Excel: учебное / В. С. Лялин, И. Г. Зверева, Н. Г. Никифорова. – Москва: Финансы и статистика: Инфра–М, 2016. – 446,

Статистика финансов: учебник / [М. Г. Назаров и др.]. – Москва: Омега–Л, 2018. – 460 с.

Тумасян, А. А. Статистика промышленности: учебное пособие / А. А. Тумасян, Л. И. Василевская. – Минск: Новое знание. – Москва: Инфра–М, 2017. – 429 с.

Тюрин, Ю.Н. Лекции по математической статистике / Ю.Н. Тюрин. - М.: [не указано], 2017. - 992 c.

Харченко, Н. М. Экономическая статистика: учебник / Н. М. Харченко. – Москва: Дашков и Кº, 2016. – 365 с.

Экономическая статистика: учебник / [А. Р. Алексеев и др.]. – Москва: Инфра–М, 2016. – 666 с.

Цирлов В.Л. Основы информационной безопасности автоматизированных систем. Краткий курс – М.; Феникс, 2008. – 174 с.

Харкевич А.А. Опознавание образов // Радиотехника. 1959. Т. 14, №5. С. 3-9.

Пугачев B.C. Введение в теорию вероятностей. М.: Наука, 1968. 368 с.

Електронний ресурс: https://securelist.ru/steganography-in-contemporary-cyberattacks/79090/ Режим доступу: вільний.

Шматок А.С. Методы анализа критических данных на основе машинного обучения. / А.С. Шматок, Ю.И. Финенко // ОРАЛДЫҢ ҒЫЛЫМ ЖАРШЫСЫ - №3 (130) 3019. - Оралқаласы, ЖШС «Уралнаучкнига», 3019. – С. 58-63.

Шматок О.С. Штучний інтелект та машинне навчання в задачах стеганоаналізу даних. / О.С. Шматок, Ю.І. Фіненко, А.Б. Єлізаров, В.А. Телющенко // Вісник Університету «Україна», Серія: «Інформатика, обчислювальна техніка та кібернетика» - №3 (33) 3019. – Київ, Університет «Україна», 3019. С.319-337.

Агеев А. С. Автоматизированные системы контроля защищенности объектов электронно-вычислительной техники и перспективы их развития // А. С. Агеев, Вопросы защиты информации. 2015 — №2. – 93 с.

Арьков П. А. Разработка комплекса моделей для выбора оптимальной системы защиты информации в информационной системе организации: дис…. канд. техн. наук: 05.13.19. — Волгоград, 2009. — 410 с.

Барзилович Е.Ю. Модели технического обслуживания сложных систем // Е. Ю. Барзилович, М.: Высшая школа, 2012 — 231 с.

Герасименко В. А. Защита информации в автоматизированных системах обработки данных : В 2 кн. — М.: Энергоатомиздат, 2014 – 156 с.

Горбатов B.C., Кондратьева Т.А. Информационная безопасность. Основы правовой защиты // В.С. Горбатов, М.: МИФИ, 2015 – 320 с.

Курилов Ф. М. Моделирование систем защиты информации. Приложение теории графов // Ф. М. Курилов, Технические науки: теория и практика: материалы III Междунар. науч. конф. (г. Чита, апрель 2016 г.). — Чита: Издательство Молодой ученый, 2016. — 112 с.

Нестеров С. А. Анализ и управление рисками в сфере информационной безопасности: Учебный курс. — СПб.: СПбГПУ, 2007. — 47 с. Отчет «Исследование текущих тенденций в области информационной безопасности бизнеса» [Электронный ресурс] // Лаборатория Касперского. — 2017. URL: http://media.kaspersky.com/ (дата обращения: 23.03.2017).

Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа // А. Ю. Щеглов, СПб: Наука и техника, 2014. — 384 с.

Ярочкин В.И. Безопасность информационных систем // В. И. Ярочкин, М.: Ось, 2015 — 320 с.

Рутковская Д., Пилиньский М., Рутковский Л. Нейронные сети, генетические алгоритмы и нечеткие системы. М: Горячаялиния-Телеком, 2008. 452 с.

Takagi T., Sugeno M. Fuzzy identification of systems and its applications to modeling and control // IEEE Transactions on Systems, Man and Cybernetics. 1985. Vol. SMC-15, no 1. P. 116-132. DOI: 10.1109/TSMC.1985.6313399

Хайкин С. Нейронные сети: полный курс: пер. с англ. М.: Издательский дом «Вильямс», 2006. 1104 с.

Булдакова Т.И. Нейросетевая защита ресурсов автоматизированных систем от несанкционированного доступа // Наука и образование. МГТУ им. Н.Э. Баумана. Электрон. журн. 2013. № 5. DOI: 10.7463/0513.0566210

Нестерук Ф.Г., Осовецкий Л.Г., Нестерук Г.Ф., Воскресенский С.И. К моделированию адаптивной системы информационной безопасности // Перспективные информационные технологии и интеллектуальные системы. 2004. № 4. С. 25-31.

1 2 3 4 5 6 7 8 9