Розділ 2. Визначення цілей та завдань політики управління інформаційної безпеки

Система управління інформаційною безпекою СУІБ (англ. information security management system, ISMS) — частина загальної системи управління, яка ґрунтується на підході, що враховує ризики інформаційної безпеки як бізнес-ризики, призначена для розроблення, впровадження, функціонування, моніторингу, перегляду, підтримування та вдосконалення інформаційної безпеки.

2.1.Основні складові загроз

Загрозою вважається дія або подія, яка в змозі порушити безпеку будьякої системи. Основними складовими загроз є [12,13];

1. Цілі – компоненти безпеки, які підлягають атаці .

2. Агенти – люди або організації, які можуть створювати загрозу.

3. Подія – дії, які створюють загрозу.

Розглянемо більш розлого такий компонент загрози безпеки об’єкта, як агенти. Агентами загроз є люди, які свідомо або підсвідомо можуть чи намагаються нанести збиток організації чи структурі. Для цього вони повинні мати наступне [13,14]:

- Доступ.

- Знання.

- Мотивацію

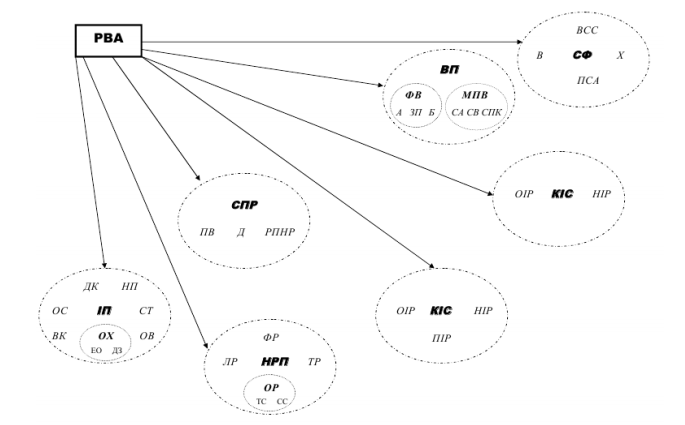

Первинним компонентом виникнення загроз є мотивація агента для здійснення певних дій. Мотивація є спонукаючою дією, її можна визначити як первісну ціль. В даному випадку мотивацію для досягнення загрози безпеки об’єкта слід розглядати як деструктивний фактор для підприємства чи іншої структури, чия безпека потенційно може бути порушена. Як правило, деструктивною мотивацією є незадоволеність потреб агента щодо його матеріальних або моральних цінностей, тобто можна сказати, що основною причиною виникнення агента загрози є недостатній рівень вмотивованості такого працівника щодо збереження своєї посади і тих благ, які вона несе, а отже і не має достатнього рівня мотивації щодо збереження безпеки підприємства на якому такий агент прац. Відобразимо у вигляді функції рівень вмотивованості агентів загроз РВА [13,14]:

| РВА = f (ІП; НРП;СПР; КІС;ОБП; ВП;СФ) [14] | (2.1.) [14] |

де ІП – імідж посади;

НРП – наявність ресурсів, що знаходяться у підпорядкуванні;

СПР – рівень самостійності в прийнятті рішень;

КІС – рівень комунікативної діяльності в різних ієрархічних структурах управління;

ОБП – офіційні бонуси посади;

ВП – винагорода за працю;

СФ – специфічні об’єктивні фактори для різних країн.

На кожен вище визначений фактор першого порядку, який впливає на рівень вмотивованості агента та задоволення своєю посадою, в свою чергу, діють фактори другого та третього порядку.

Рис. 2.1. Узагальнена модель управління мотивацією агента загрози

Розглянемо більш детально функціональні області, в межах яких діють фактори першого порядку [13].

1. Будь-який агент на підприємстві чи в організації займає певну посаду, імідж якої залежить від багатьох факторів, а отже є відкритим для багатьох вразливостей, які виникають при цьому. В формулі (2) описано найбільш поширені вразливості, які можуть призвести до виникнення загрози загальної безпеки об’єкта (на мікрорівні – підприємства, організації, фірми і т. п., на макрорівні – області, регіону, країни тощо) шляхом виникнення демотивації агента.

| ІП = f (ОС; ВК; ДК; НП; ОХ; СТ; ОВ), [14] | (2.2) [14] |

де ОС – особистий секретар (помічник);

ВК – власний кабінет;

ДК – дизайн кабінету;

НП – назва посади;

СТ – марка службово транспорту;

ОВ – особистий водій;

ОХ – особиста охорона, яка, в свою чергу, залежить від таких факторів третього порядку:

| ОХ = f (ЕО; ДЗ), [14] | (2.3) [14] |

де ЕО – ескорт для охорони;

ДЗ – дозвіл на носіння та користування вогнепальної зброї.

2. Формула (4) описує найбільш поширені вразливості різних рівнів, які можуть виникнути через доступ агента до ресурсів, на які знаходяться у його безпосередньому підпорядкуванні.

| НРП = f (ОР; ЛР; ФР; ТР),[14] | (2.4) [14] |

де ЛР – людські ресурси;

ФР – фінансові ресурси;

ТР – технічні ресурси;

ОР – організаційні ресурси, у кількісному вираженні, які, в свою чергу, залежить від таких факторів третього порядку:

| ОР = f (ТС ; СС) [14] | (2.5) [14] |

де ТС – типові структури: бухгалтерія, кадри, різні відділи і т.д.

СС – спеціалізовані структури: аналітики, референти, іміджмейкери, секретаріат, перекладачі тощо.

3. Рівень самостійності в прийнятті рішень є фактором, який найбільш чинить вплив на РВА саме на макрорівні, наприклад, якщо агент займає посаду депутата чи міністра країни. Для даного фактору достатньо важко виділити об’єктивні показники другого рівня, які теоретично мають найбільший вплив на цей показник. В формулі (2.6) подано основні з них:

| СПР = f (ПВ; Д; РПНР) [14] | (2.6)[14] |

де ПВ – можливість підвищення кваліфікації, інтерактивне навчання;

Д – можливість отримання досвіду (тренінги, відрядження, стимулятори, використання СППР тощо);

РПНР – ризик прийняття невірного рішення (розраховується на основі попередньо прийнятих рішень).

Для СПР фактори другого порядку є найбільш тісно взаємопов’язаними та послідовними, такими, що не є взаємо компенсованими. Якщо агент не має можливості постійно підвищувати свою кваліфікацію, не має нових сучасних знань, то він автоматично не має можливості набуття досвіду, що призводить до збільшення ризику прийняття невірного рішення, що, в свою чергу, призводить до зниження рівня самостійності в прийнятті рішень і до де мотивації агента.

4. Будь-який агент на підприємстві чи в організації комунікує з іншими агентами і займає певний ієрархічний рівень у структурі управління, який залежить від багатьох факторів, а отже є відкритим для вразливостей, які виникають при цьому. В формулі (2.7) описано найбільш поширені з них:

| КІС = f (ОІР; НІР; ПІР) [14] | (2.7) [14] |

де ОІР – офіційний ієрархічний рівень агента у внутрішній структурі управління об’єктом (підприємством, організацією, регіоном, країною тощо); НІР – неформальний ієрархічний рівень агента у внутрішній структурі управління об’єктом;

ПІР – персональний ієрархічний рівень агента у зовнішній комунікативній системі «об’єкт-партнери».

5. Ще одним фактором, який чинить вплив на РВА саме є офіційні бонуси посади агента:

| ОБП = f (ЛІА; ПОБ) [14] | (2.8)[14] |

де ЛІА – лобіювання інтересів інших внутрішніх чи зовнішніх агентів;

ПОБ – перспективи отримання офіційних благ після залишення даної посади.

6. Формула (2.9) описує найбільш поширені вразливості різних рівнів, які можуть виникнути через незадоволення агентом винагородою за свою працю:

| ВП = f (ФВ; МПВ) [14] | (2.9)[14] |

де ФВ – фінансова винагорода;

МПВ – морально-психологічна винагорода Дані фактори, в свою чергу складаються із таких факторів третього рівня:

| ФВ = f (А; ЗП; Б) ) [14] | (2.10)[14] |

де А – акції;

ЗП – основна заробітна плата;

Б – різноманітні бонуси у вигляді премій, доплат, надбавок тощо.

| МПВ = f (СА; СВ; СПК) [14] | (2.11)[14] |

де СА – самоактулізація;

СВ – самовираження;

СПК – соціально-психологічна комфортність [15].

7. Розглянемо специфічні об’єктивні фактори для різних країн на прикладі України. Фактори другого порядку, які подані в формулі (2.12) є найбільш розповсюдженими на території України і особливої загрози набувають на макрорівні На мікрорівні вони, як правило, є найбільш розповсюдженими в організаціях та службах державної форми власності.

| СФ = f (В; Х; ВСС; ПСА) [14] | (2.12)[14] |

де В – можливість «відкатів»;

Х – можливість отримання хабарів;

ВСС – використання службового становища в особистих цілях;

ПСА – надання послуг стороннім взаємопов’язаним організаціям.

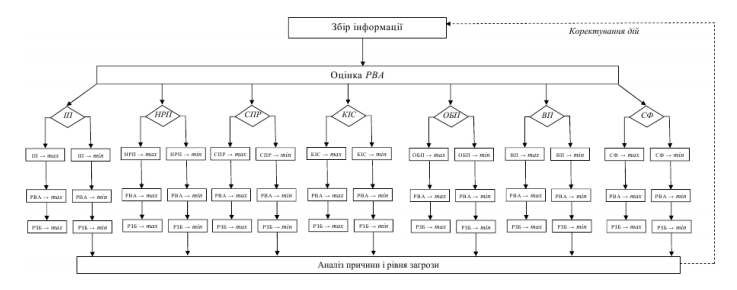

Рис. 2.2. Узагальнений функціональна схема методу оцінки рівня вмотивованості агентів загроз

Метод оцінки рівня вмотивованості агентів безпеки, представлений на рис. 2.2 у вигляді узагальненої функціональної схеми дій, дає можливість, крім оцінювання РВА, також оцінити рівень забезпечення безпеки (РЗБ) на аналізованому об’єкті та завчасно попередити виникнення можливих вразливостей та загроз шляхом коригуючи дій.

2.2. Потенційні загроиз для інформації в ІС

Основою для проведення аналізу ризиків і формування вимог до захисту інформації є розробка моделі загроз для інформації та моделі порушника.

2.2.1. Моделі загроз

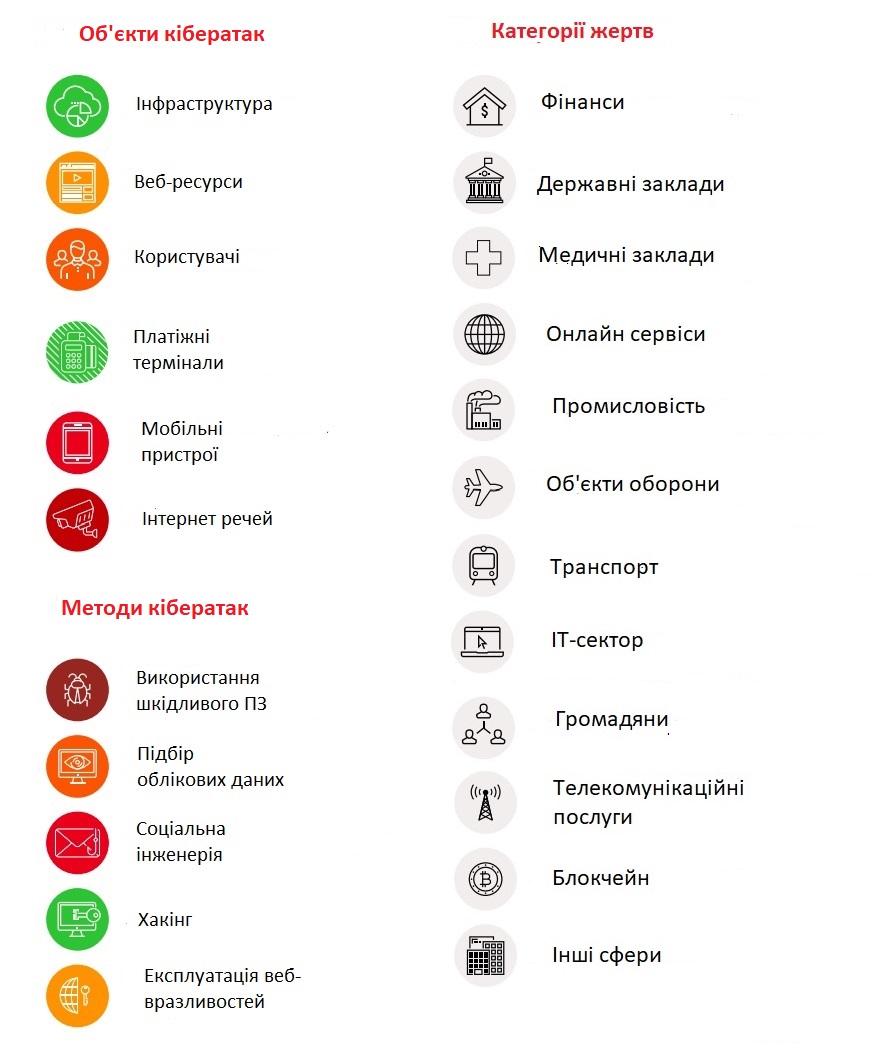

Діяльність всіх осіб, що мають доступ до охоронюваним законом масивів особистої інформації, повинна спиратися на норми, введені «Моделлю». Модель бачить такі види об’єктів кібератак, категорії жертв та методи кібератак (рис. 2.3.) [16].

Їх кроки, які посягають на збереження і цілісність захищених масивів відомостей, можуть принести шкоду інтересам особистості, суспільства, держави [16].

ДССЗІ розробило модель дій цих типів суб'єктів. Зазіхання, за версією документа, можуть відбуватися наступними шляхами [16]:

перехоплення або знімання інформації, яка направляється по каналах зв'язку, для її копіювання або поширення з будь-якими цілями, такими, що суперечать законодавству [16];

отримання неправомірного доступу до баз, в яких зберігаються номери паспортів, адреси, медичні історії. Доступ використовується не тільки для копіювання або неправомірного поширення відомостей, а й для їх зміни, знищення, внесення спотворень в важливі параметри. Для деструктивних впливів використовуються спеціальні програмні та технічні засоби, при цьому оператори часто не мають готових відповідей на виклики, створені з використанням сучасних технологій (рис. 2.3) [16].

Розробляючи модель загроз, необхідно пам’ятати, що на її основі кожен конкретний оператор зможе розробити власні методики захисту від загроз власних підприємств. Для цього потрібно правильно використовувати матеріальні засоби зберігання і передачі інформації [16].

Відповідальність за працездатність і захищеність обладнання і мереж несуть їх власники [16].

Рис. 2.3. Складові частини та жертви кібератаки

Завдання, які вирішуються «Моделлю загроз» представлено на рис. 2.4 [16].

Рис. 2.3. Апаратно-програмні засоби зберігання і обробки інформації.

2.3. Ризики інформаційних активів.

Існує серьозна загроза для організацій яка виражається в порушенні основних властивостей інформації. Комп'ютерні шахрайства, шпигунство, саботаж, вандалізм, пожежі або повені ці всі фактори впливають на контроль інформації. Інформаційні ресурси мають якість і кількість, собівартість і ціну, тому оцінка ризиків ризиків є важливою частиною будь-якого процесу інформаційної безпеки. Щоб зменшити потенційні збитки треба визначити масштаб загроз загроз безпеці інформації та ймовірності реалізації загрози.

Спочатку проводять оцінювання ймовірність і потенційний збиток від загроз, їх ставлення до конфіденційності, цілісності та доступності, а потім вимірюється ефективність існуючих заходів. На цьому аналізі визначаються найбільш критичні активи і ця основа служит для визначення пріоритетів і рекомендують курс дій для захисту активів.

Під класичним визначенням «оцінки ризиків» розуміють що це процес, який використовується для присвоєння значень наслідків, ймовірності виникнення та рівня ризику [9].

Цей процес включає в себе [9]:

-оцінку ймовірності загроз і вразливостей, які можливі;

-розрахунок впливу, який може мати загроза на кожен актив;

-визначення кількісної (вимірні) або якісної (описуваної) вартості ризику.

Вище зазначенні зміні рідко незалежні одна від одної. Існує зв'язок між вартістю активів впливом та ймовірностю. Другорядний актив має меншу ймовірність компрометації ніж цінний. Необхідно брати до уваги більше ніж просто випадкові дії, а також що при наявності достатнього часу і рішучості, люди мають можливість обійти майже всі заходи безпеки. Мотивація підштовхує людей до творчості. На рисунку 2.1 надана узагальнена модель управління мотивацією агента загрози.

Оцінку інформаційних ризиків можливо проводити трьома способами:

1.методи;

2.управляючі документи;

3.інструменти.

На рисунку 2.4. преставлени способи оцінки інформаційних ризиків.

Рис. 2.4. Способи проведення оцінки інформаційних ризиків.

Метод, зазвичай, є покроковою інструкцією з інструментом (програмним продуктом) для проведення оцінки ризиків.

Методи розділяються на такі види –кількісний, якісний або змішаний. Кожен з них має свої переваги та недоліки. Розглянемо їх та визначимо в яких випадках треба їх застосовувати [8,9] .

Кількісні методи. Для визначення вартості активів та імовірності втрати кількісний метод використовує об’єктивні і вимірні дані. Ці дані збираються з метою обчислити числові значення для кожного з компонентів, зібраних в ході оцінки ризиків та аналізу витрат і переваг. Метод поділяється на такі категорії: низький, середній, високий або не важливо, важливо, дуже важливо, або за шкалою (від 1 до 10). Метод має такі переваги і недоліки [8,9].

Переваги [8,9]:

-ризики є приоритетними ніж фінансові налдідки;

-активи є більш приоритетнами ніж фінансові ціності;

-отримання спрощених результатів управління ризиком та поверненням інвестицій у забезпечення безпеки;

-результати можуть бути виражені в управлінській специфічній термінології (наприклад, грошові значення і ймовірність виражається у вигляді певного відсотка);

-точність має тенденцію до збільшення з плином часу, так як організація постійно веде записи даних.

Недоліки [8,9] :

-визначення впливу привласнених ризикам на підставі суб'єктивних думок учасників;

- досягнення надійних результатів потребує консенсусу і займає багато часу;

-розрахунок може бути складним і трудомістким;

-складність представлення результатів в грошовому еквіваленті;

-процес вимагає спеціальних знань, а це потребує складного навчання персоналу.

Якісний метод. В цьому методі використовується відносний показник ризику або вартості активу. Він визначається на основі рейтингу або розподіляється на категорії, такі як низький, середній, високий, не важливо, важливо, дуже важливо, чи за шкалою від 1 до 10. У якісної моделі оцінка дій та імовірності виявлених ризиків здійснюється швидким та економічно-ефективним спосібом. Набори ризиків які записані та проаналізовані в якісній оцінки ризику можуть бути використані в ціліспрямованій кількісній оцінки [8,9].

Переваги [8,9]:

-забезпечує прозорість і краще розуміння класифікації ризику;

-можливість досягти консенсусу щодо впливу впливу ризику;

-немає необхідності визначати фінансову вартість активів;

-значне легше залучити людей, які не є експертами в області комп'ютерної безпеки.

Недоліки [8,9]:

- відмінність між важливими ризиками недостатня, що дає неадекватне визначення впливу ризику;

-утруднена звітністьпро інвестиції в контроль реалізації, тому що немає підстав для аналізу витрат і переваг;

-необхідність якісної команди управління ризиками для вірних результатів оцінки впливу ризиками.

Змішаний метод. Виходячі з недоліків і переваг якісного і кількісного методу, а головне, що немає великих переваг між ціми методами оцінки ризиків, комбінація кількісного і якісного методу являє собою змішану сукупність переваг і недоліків вище згаданих методів [8,9].

1 2 3 4 5 6 7 8 9